PRO Безопасность

-

LilacSquid: хакеры-призраки терроризируют компании по всему миру

Недокументированный злоумышленник LilacSquid с 2021 года проводит целенаправленные атаки на различные секторы в США, Европе и Азии. Атаки направлены на…

Читать ⟫ -

Не пора ли перечитать «Письма мёртвого человека»?

Важнейшая задача фантастики — предупреждать о худших вариантах развития цивилизации. Это полностью расходилось с требованиями идеологии. Борис Стругацкий, один из сценаристов фильма «Письма мёртвого…

Читать ⟫ -

-

Ландскнехты: Воинственные модники

Ярко одетые, до зубов вооруженные, задиристые в мирной жизни и дисциплинированные на войне, ученики и вечные соперники знаменитых швейцарских наемников…

Читать ⟫ -

Оружие выживания космонавтов: Пистолет ТП-82

18 марта 1965 года с космодрома Байконур стартовал советский космический корабль «Восход-2» с Павлом Беляевым и Алексеем Леоновым на борту.…

Читать ⟫ -

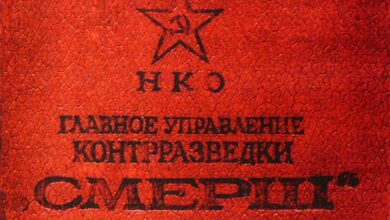

Яков Серебрянский из Иностранного отдела НКВД

От лирики Цветаевой нам пора вернуться к настоящей бондиане. Если шпионы позднего СССР проходили долгое обучение и практику под эгидой КГБ, то агенты первых…

Читать ⟫ -

Mycroft Intelligence: Рабочее место аналитика и специалиста по OSINT. Железо

Железо Собственно, с него все начинается. По большому счету, все железо более-менее одинаково, поэтому я не буду рекомендовать какие-то особые…

Читать ⟫ -

V8 Sandbox: Google внедряет в Chromium новую антихакерскую песочницу

Компания Google внедрила в свой браузер с открытым исходным кодом Chromium нововведение, призванное бороться с уязвимостями, связанными с повреждением памяти (Memory Corruption).…

Читать ⟫ -

Кто такие CISO и есть ли они на постсоветском пространстве?

Нередкая в последнее время ситуация, когда на англоязычной визитке многих отечественных руководителей по безопасности можно увидеть аббревиатуру CISO, т.е. Chief…

Читать ⟫ -

Обеспечение маркетинговой безопасности методами конкурентной разведки

Аннотация: Проведен анализ задач, решаемых конкурентной разведкой, среди которых выделены наиболее подходящие для решения вопросов информационной безопасности. Определены роль и…

Читать ⟫